News du mercredi 25 avril 2018

Les malwares sur Mac s'améliorent

Malwarebytes a annoncé la découverte d'une variante d'un malware appelé Crossrider.

Il part sur une base usuelle, en se faisant passer pour un installateur de Flash Player proposé au détour d'une balade sur la toile et qui va installer une version d'Advanced Mac Cleaner qui va tenter de vous convaincre de la nécessité de faire réparer votre Mac.

Il se démarque par les méthodes qu'il exploite pour résister à sa désinstallation. Pour assurer sa persistance sur les machines.

Il reste possible de l'éradiquer avec un antivirus ou à la main en retirant ses exécutables, mais malgré cela impossible de se débarrasser du fait que Safari ouvrira systématiquement ses nouvelles fenêtre sur la page chumsearch [poin] com qui est un moteur de recherche bien entendu pas très objectif.

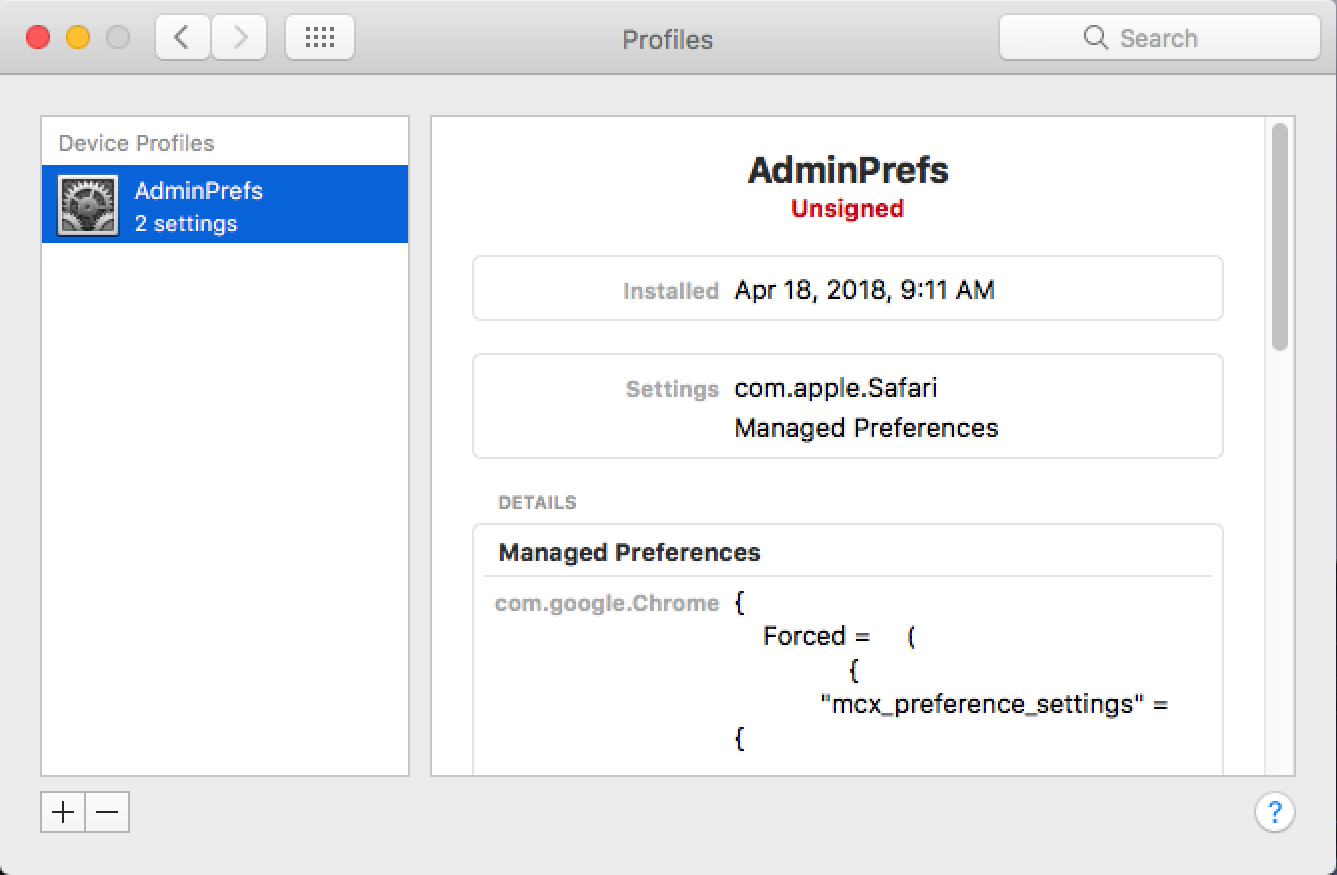

En fait, en plus du code malware, l'installateur met en place dans les préférences système un profil administrateur délicat à découvrir quand on ne sait où chercher.

Pour le moment, le plus important est de ne jamais lancer l'installation d'un logiciel dont vous n'avez pas une certitude ABSOLUE sur la provenance et la légitimité, en espérant que la source légitime n'ait pas été compromise. C'est rare, mais arrivé à plusieurs reprises dans un passé récent.

Carbon Copy Cloner 5.1 et APFS

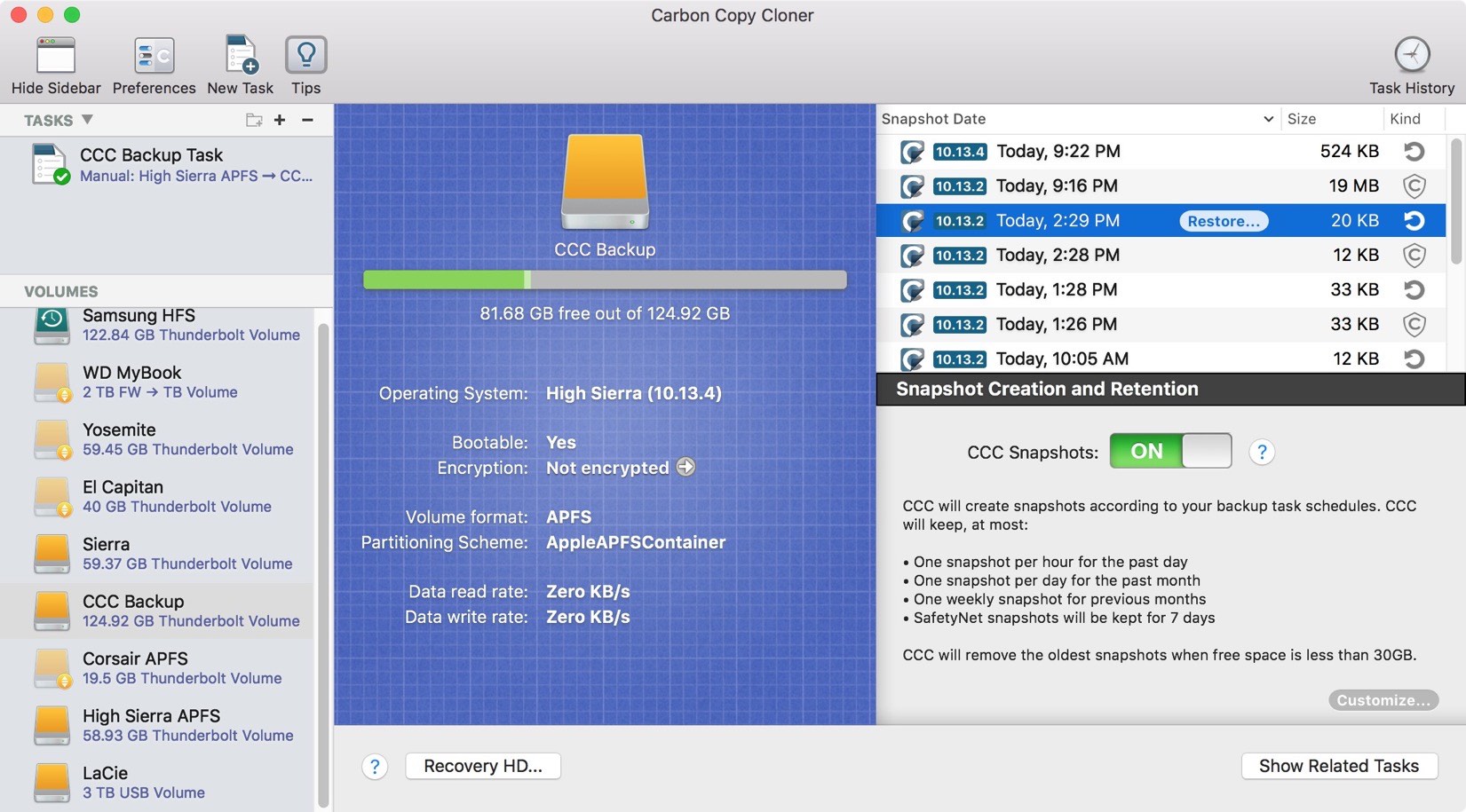

La société Bombich, qui édite le logiciel Carbon Copy Cloner, annonce la disponibilité de la version 5.1, qui supporte la création et la gestion de "snapshots" (clichés ou instantanés) avec les volumes APFS, aussi bien à la source qu'à la destination. Cette version 5.1 est maintenant en statut officiel, elle était en beta depuis environ la mi-mars 2018.

Pour rappel, un sérieux bug avait été détecté à la création d'images disque depuis des sources APFS, qui affectait les disques image (sparsebundle).

Parmi les nouveautés de cette version 5.1:

- Prise en charge d'instantanés sur une source APFS au début de la sauvegarde, utilisé par la suite comme source de la copie,

- La fonction SafetyNet est intégrée aux instantanés APFS lorsque la destination est elle-même dans ce format,

- Carbon Copy Cloner crée un instantané sur les volumes de destination APFS à la fin d'une tâche de sauvegarde afin d'établir un point de restauration à un moment dans le temps,

- Carbon Copy Cloner propose une politique de rétention d'instantanés hautement paramétrable qui vous permet de définir la durée de conservation des instantanés (horaires, quotidiens, hebdomadaires) et vous permet également de définir une quantité minimum d'espace libre à conserver sur le volume,

- Le Centre de disques de Carbon Copy Cloner offre un aperçu détaillé des instantanés que CCC et Time Machine ont créés sur vos volumes APFS. Visualisez rapidement l'espace occupé par ces instantanés et supprimez un ou plusieurs instantanés en appuyant sur un bouton.

C'est donc une évolution majeure, n'hésitez pas à mettre à jour votre Carbon Copy Cloner... en ayant effectué une sauvegarde avant ;-)

Un article Bombich, très complet, est disponible à cette adresse (en anglais).

Enfin, nous ne manquons pas de vous rappeler qu'il est [très] important de sauvegarder vos données, en local ou à distance (voire les deux), si vous ne souhaitez pas sombrer dans un désert numérique complet suite à une panne de votre matériel, une attaque de votre système... ou tout simplement une erreur humaine.

GrayShift victime d'une tentative d'extorsion de fonds

GrayShift, société qui commercialise la GrayKey, cette boîte permettant de casser le code des appareils iOS, a été victime d'une tentative d'extorsion de fonds.

Motherboard rapporte qu'un pirate aurait réussi à récupérer le code source de l'appareil et en aurait posté une petite portion en ligne. Il a demandé à la société 2 bitcoins (environ 13.000 euros) pour ne pas en publier l'intégralité.

Selon GrayShift, le code a fuité à cause d'un problème de sécurité sur un de ses serveurs.

On ne peut bien entendu que s'inquiéter du fait que ce genre de code puisse être disponible partout et à la disposition de tout pirate.

Apple propose iOS 11.3.1 et une mise à jour de sécurité pour la 10.13.4

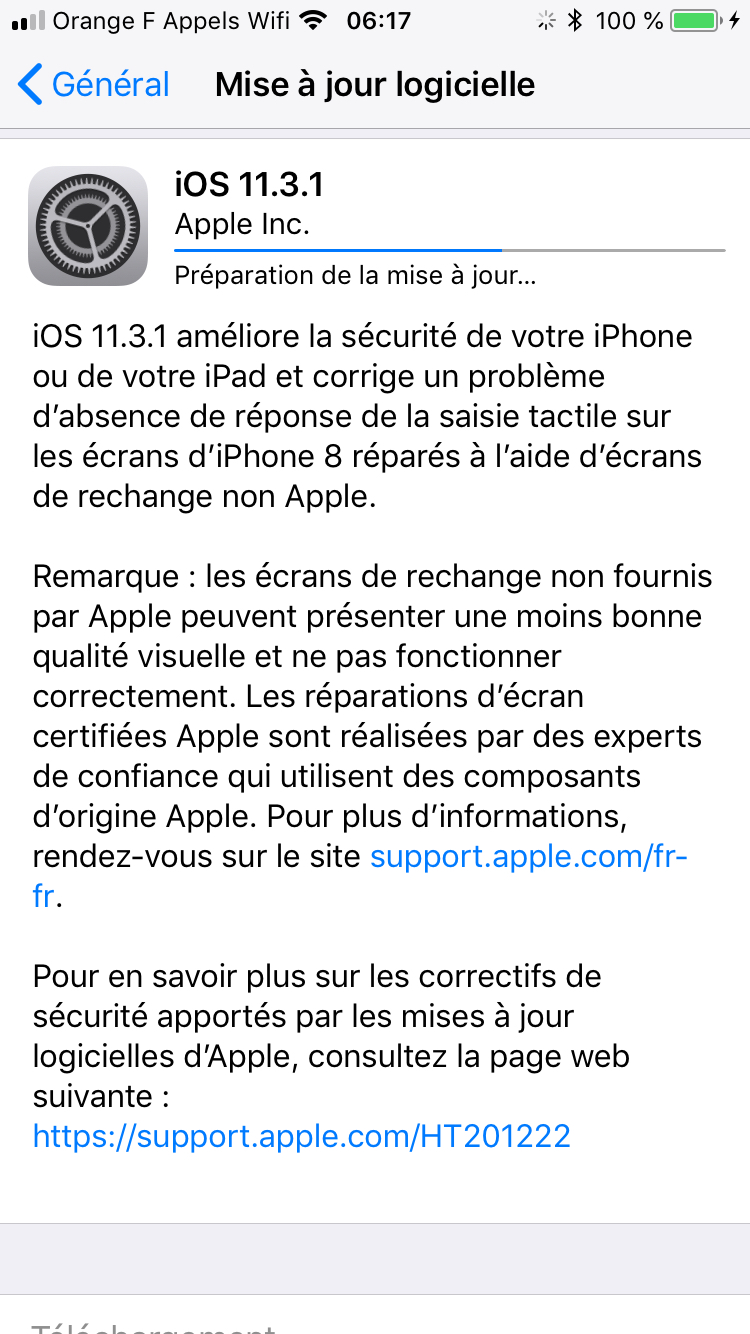

Apple propose au téléchargement iOS 11.3.1. Cette mise à jour règle des problèmes de sécurité mais aussi ceux rencontrés sur les iPhone 8 dont les écrans avaient été changés par des SAV non officiels.

Comme vous le voyez elle en profite pour vanter la qualité de son propre SAV.

Une mise à jour de sécurité pour la 10.13.4 est également disponible.

Une faille des puces Tegra permet de débloquer les Nintendo Switch

Quoi de pire pour un fabricant de consoles que d'apprendre qu'il est possible à ses clients de la débloquer afin d'en faire autre chose mais surtout pirater des jeux ? Pas grand chose et la guerre entre les fabricants de ce type de produits et les hackers dure depuis toujours.

Ces dernières années, les failles sont devenues de plus en plus rares ou complexes (comme le jailbreak des appareils iOS) car les fabricants ont appris de leurs erreurs.

Hélas, tout n'est pas parfait et une équipe a réussi à débloquer la Nintendo Switch. En soi, cela n'a pas de raison de nous intéresser prodigieusement. C'est la manière qui a de l'importance. En effet, les hackers ont découvert une faille au niveau du SoC Tegra X1 qui est intégré dedans, ou plutôt dans sa boot ROM qui permet à la console de démarrer.

La faille est a priori impossible à combler par voie logicielle. Il faudra une nouvelle révision des processeurs pour patcher les futures consoles.

On retiendra que comme avec les failles Spectre ou Meltdown, les nouveaux exploits se rapprochent toujours plus de la base matérielle qui a été longtemps négligée, tant que s'attaquer au logiciel était plus facile.

C'est la preuve qu'une nouvelle ère s'ouvre, avec à terme plus de sécurisation du matériel et en attendant moins de sécurité ou au moins d'illusion de sécurité.

Comptez-vous acheter un Vision Pro ?

Total des votes : 871