[Mise à jour] Une porte dérobée multi-plateforme découverte

Dernièrement, un site colombien [compromis] délivrant une porte dérobée a été découvert. L'infection est de type multi-niveaux, les fichiers installés dépendent du système d'exploitation consultant ce site.

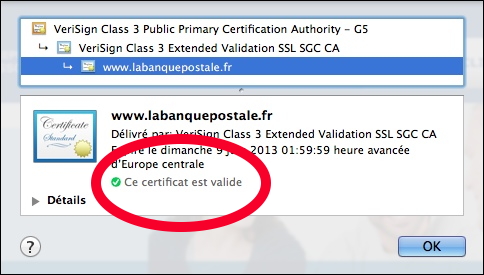

La première pièce du puzzle est constitué d'une alerte sur un certificat : ce dernier invite l'utilisateur à l'accepter (alors qu'il n'est pas valide).

En fonction de l'environnement, du code via une applet Java est ensuite installé, ouvrant une porte dérobée (backdoor). Les fonctionnalités de ce cheval de Troie sont les mêmes quel que soit le système infecté.

Pour ce qui concerne Mac OS X, une particularité est à prendre en compte : l'exécution ne peut se faire qu'à la condition que Rosetta soit installé (sur un Mac équipé Intel), ce cheval de Troie étant écrit pour du code PowerPC (PPC).

Si vous êtes donc sous Mac OS X Lion, le risque est nul étant donné que Rosetta n'est pas disponible pour cette version.

Ce troyen a été écrit à l'aide d'outils courants : TrustedSec Social Engineering Toolkit et MetaSploit

D'une façon générale, il est conseillé de se méfier lorsque vous surfez et qu'il vous est demandé d'accepter un certificat TLS/SSL non signé par une autorité tel que VeriSign ou autres. En cas de doutes, refusez le certificat, plus particulièrement si une applet Java doit s'installer.

Pour s'assurer qu'un certificat soit valide, vérifiez ce dernier dans votre navigateur.

[Màj] F-Secure annonce en avoir trouvé une nouvelle version contenant aussi du code exécutable sur les Mac Intel. Lion n'est donc plus protégé.