Samardi sécurité : Wordpress, encore et toujours

De nombreux sites WordPress ont été piraté au travers de plusieurs plugins qui se sont vus insérer du code malveillant permettant de créer des comptes admins et de prendre donc un contrôle quasi-complet sur les sites.

Les plugins touchés sont: Social Warfare, BLAZE Retail Widget, Wrapper Link Elementor, Contact Form 7 Multi-Step Addon, Simply Show Hooks.

La meilleure recette est connue depuis belle lurette: attendre que le domaine d'un plugin WordPress relativement utilisé soit abandonné et donc disponible, y remettre le même plugin en l'épiçant avec une backdoor et en incrémentant sa version.

Laisser mijoter à feu doux, goûter régulièrement pour s'assurer que les épices se diffusent bien.

À servir chaud, voire fumant!

WordPress a plusieurs failles de sécurité, par conception et par organisation, en ce qui concerne les plugins.

D'abord il n'y a aucun mécanisme d'audit de sécurité par des équipes spécialisées, et on peut donc charger tout et surtout n'importe quoi.

Ensuite beaucoup de plugins sont hébergées sur leurs propres sites, qui sont déjà de-facto, des points d'entrée.

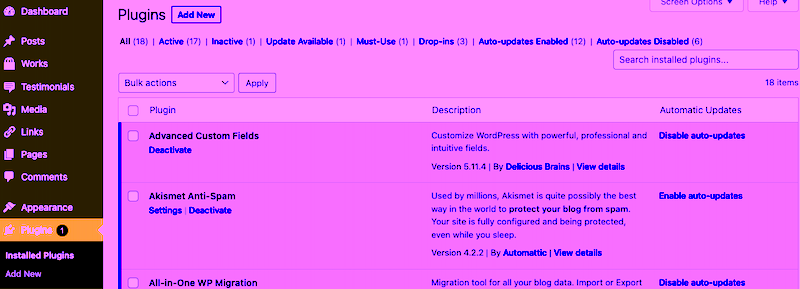

Quand les plugins ne sont plus mis-à-jours, le domaine abandonné (libre) ou appartenant à une tierce partie, rien n'en prévient. Mieux il y a la belle loupiotte verte dans l'admin pour dire que tout ça est correct!

Il n'y a pas plus de signature nécessaire pour valider l'origine d'un plugin, usuellement s'il est à la même URL, sur le même domaine, ça suffit.

Les plugin peuvent faire tout et n'importe quoi, à commencer par la DB et les comptes admins!

L'écosystème de WordPress est très riche, certains prétendent que 50% du Web c'est WordPress, je n'en suis pas si sûr, mais le fait est que ce produit est incroyablement puissant.

Un mien ami en gère, Ars Technica c'est du WordPress, ça permet de faire des choses incroyables, mais il manque des garde-fous...