Des chercheurs ont réussi à casser une clé RSA de 1024 bits

Des chercheurs de l'université du Michigan ont réussi une chose réputée impossible. Ils ont réussi à casser une clé RSA de 1024 bits en seulement 100 heures, alors qu'il aurait fallu des années à des ordinateurs ultra puissants pour y arriver. Ils ont relaté leur méthodologie dans un fichier PDF.

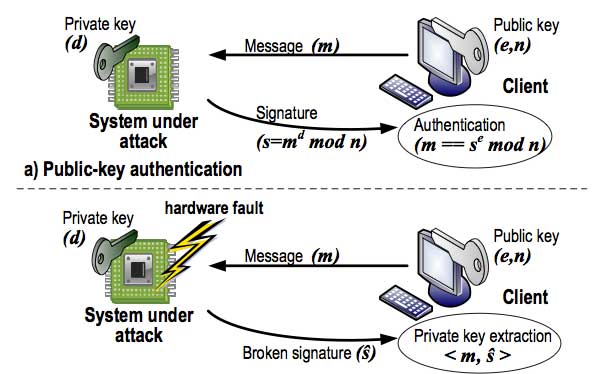

En résumé, plutôt que de lancer une attaque en force brute sur la clé, ils ont "stressé" le processeur qui la contenait en le soumettant à des fluctuations de tension. Ces dernières ont provoqué des erreurs matérielles qui ont progressivement permis de récupérer des bouts de la clé censée ne jamais transpirer de la puce jusqu'à arriver à la reconstituer.

Si cela semble très théorique et sans grande conséquence, dans les faits c'est assez grave. De nombreux systèmes utilisent ce type de clé réputée inviolable pour se protéger des indiscrétions.

Déjà, des chercheurs avaient réussi en début d'année à casser par la force brute et 2 ans et demi de travail une clé RSA 768 bits, ce qui avait conduit à déconseiller cette longueur pour les applications critiques. Aujourd'hui, on considère qu'il faut une clé 2048 bits pour être vraiment à l'abri de tout ce qu'on connait, exceptée cette nouvelle méthode de stress qui pourrait en venir à bout dans un délai raisonnable. Entendez par là avant que les données aient perdu toute valeur.

Les chercheurs conseillent maintenant de modifier les processeurs afin qu'ils ne soient plus sensibles à ce type d'attaque somme toute barbare et peu subtile, mais efficace.